Configuración de un servidor Syslog en Fortigate

Centralizar los registros (logs) del firewall en un servidor externo para su análisis, auditoría y correlación

Introducción

Configuración de un servidor Syslog en Fortigate.

¿Por qué es crucial usar un servidor Syslog?

El Syslog es un protocolo estándar para enviar mensajes de registro desde dispositivos de red (como routers, switches o firewalls) hacia un servidor central.

En el caso de Fortigate, esto es vital por tres razones:

– Centralización de eventos: Permite almacenar y gestionar logs de múltiples dispositivos en un solo punto.

– Cumplimiento normativo: Facilita auditorías bajo marcos como ISO 27001, NIST, PCI-DSS o la Ley Marco de Ciberseguridad (Ley 21.663 en Chile).

– Correlación y detección de amenazas: Los logs enviados pueden ser analizados por plataformas SIEM (Security Information and Event Management) como FortiAnalyzer, Wazuh, Splunk, o ELK Stack, detectando patrones de ataque, accesos indebidos o anomalías.

Tipos de logs que Fortigate puede enviar

Fortigate puede emitir diferentes tipos de registros hacia un servidor Syslog:

- Traffic logs: información sobre flujos de red, puertos y direcciones IP origen/destino.

- Event logs: registros del sistema, autenticaciones, cambios administrativos.

- Security logs: detecciones de IPS, antivirus, web filtering, o DoS.

- System logs: estado de interfaces, recursos y diagnósticos del equipo.

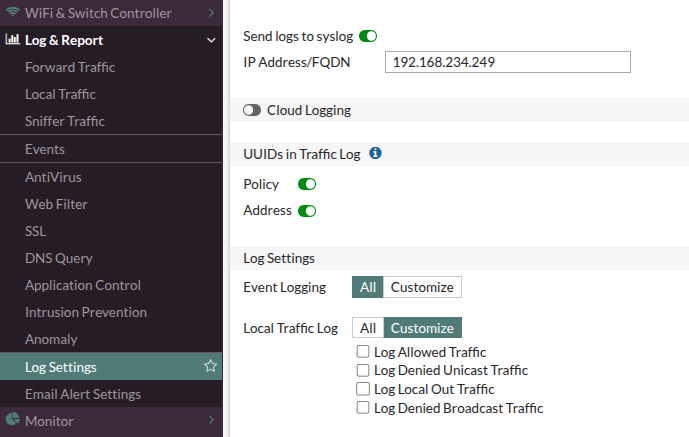

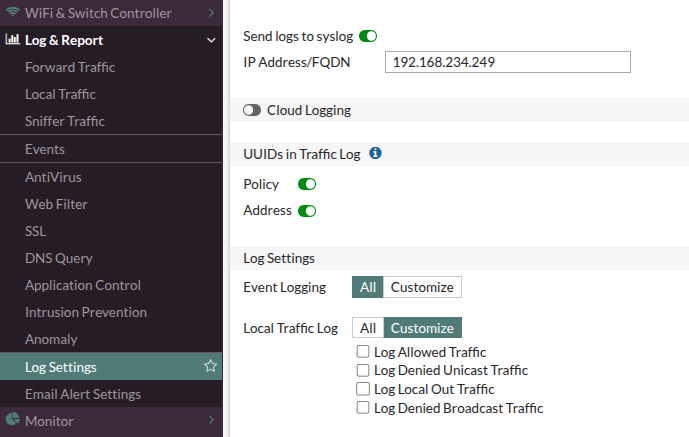

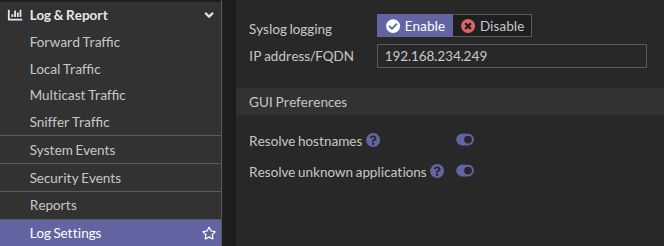

Configuración básica del Syslog Server desde la GUI

- Ingresa a la consola web de tu Fortigate.

- Ve a Log & Report → Log Settings.

- En Remote Logging and Archiving, activa Send Logs to Syslog.

- Pulsa Create New y completa los campos:

- Name: Nombre descriptivo (por ejemplo, Syslog-SOC).

- Server: Dirección IP del servidor Syslog.

- Port: Por defecto, 514/UDP, aunque puede usarse TCP/6514 con TLS.

- Format: CEF o Default (según el SIEM).

- Facility: Facility local (por ejemplo, local7).

- Level: Information o superior, dependiendo de la criticidad.

- Haz clic en Apply para guardar los cambios.

Configuración desde la CLI (opcional)

Para mayor precisión o automatización:

config log syslogd setting

set status enable

set server 192.168.10.10

set mode udp

set port 514

set facility local7

set format default

set source-ip 192.168.10.1

end

Estas serian los parámetros casi por defecto pero hablemos de algunos casos:

| Parámetro | ¿Qué Hace? | Observacion |

|---|---|---|

| status | Enable/disable remote syslog logging. | Lógico si está prendido o apagado el enviar logs |

| server | Address of remote syslog server. | Obvio es donde enviaremos los logs. |

| mode | Remote syslog logging over UDP/Reliable TCP. | Como “escucha” nuestro servidor para poder recibir los datos |

| port | Server listen port. | A que puerto o casilla de servicio debemos dirigirnos para que sea recibida nuestra info. |

| facility | Remote syslog facility. | Como se atiende nuestro envío, en el caso de local7 indica que debe ser almacenado por separado |

| source-ip | Source IP address of syslog. | Aqui no hay que confundirse, se debe poner la IP del Fortigate que esta autorizada en nuestro Syslog Server |

| format | Log format. | No hay mucha vuelta, dependiendo del SIEM es si enviamos en CEF o formato default |

| priority | Set log transmission priority. | Básicamente, si le decimos al sistema que le baje la urgencia al envío o se trata normalmente |

| max-log-rate | Syslog maximum log rate in MBps (0 = unlimited). | Este controla el ancho de banda usado para la transmisión de logs |

| interface-select-method | Specify how to select outgoing interface to reach server. | Sumamente importante y jamás olvidar, pues con este envías por una interface especifica los logs. Recuerda que deberiamos saber que capacidades tienen nuestros enlaces y asi no los saturamos o (no es que me haya pasado… =P) los logs salen por una interface que no alcanza el servidor. |

Validación del envío de logs

Ejecuta desde la CLI:

diagnose log test

Además revisa en el servidor Syslog si llegan mensajes desde la IP del Fortigate.

Tecnologías que aprovechan los logs

- FortiAnalyzer: Correlación y análisis avanzado nativo de Fortinet.

- Wazuh / ELK Stack: Recolección, normalización y alertas basadas en reglas Sigma o MITRE ATT&CK.

- Splunk / QRadar: Análisis SIEM empresarial con dashboards de amenazas.

- Graylog: Alternativa open-source para centralizar y buscar eventos en tiempo real.

En entornos SOC o CSOC, los logs Syslog son el combustible de las detecciones, los informes forenses y los tableros de monitoreo.